Autenticación Fuerte de Doble Factor

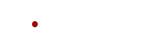

Se trata de una medida de seguridad extra que frecuentemente requiere de un código obtenido a partir de una aplicación, o un mensaje SMS, además de una contraseña para acceder al servicio. La doble autenticación consiste en un sistema que complementa la autenticación tradicional para acceder a un servicio. Es decir, además de solicitar nombre de usuario y contraseña, solicita el ingreso de un segundo factor de autenticación, como por ejemplo, un código de seguridad. Generalmente, este código se genera en un dispositivo del usuario como un teléfono celular o token. Luego, la persona debe ingresarlo para poder ingresar en el sistema.

Normalmente, para tener acceso a los recursos de la compañía se requieren de credenciales , es decir, un nombre de usuario y contraseña. En este orden de ideas, la clave actúa como una llave digital que le permite a un usuario identificarse en el sistema para poder acceder a su información. De este modo, dicha contraseña protege los datos privados del acceso no autorizado por parte de terceros. Sin embargo, el aumento de ataques informáticos sumado a las conductas inseguras de las personas, como el uso de contraseñas débiles e iguales en varios servicios, hacen necesario utilizar métodos de autenticación complementarios más robustos. A raíz de esto, muchas empresas están implementando la doble autenticación.

Las compañías han implementado el modelo de trabajo en casa , la comunicación de sus funcionarios a través de móviles a la red corporativa y para esto deben blindar y mitigar el peligro al que se expone la información de la empresa. Estos riesgos se tipifican en amenazas informáticas que son utilizadas por los cibercriminales para vulnerar contraseñas. Estas son algunas de ellas :

SOFTWARE INVASIVO: Utiliza un “diccionario” cargado de contraseñas comúnmente utilizadas, con el objetivo de descifrar la clave del usuario a través de comparaciones y pruebas sucesivas.

MALWARE (CÓDIGO MALICIOSO): Programa diseñado para realizar diversas acciones maliciosas, como el robo de contraseñas y credenciales de acceso.

PHISHING: Falsificación de una entidad de confianza, como bancos y redes sociales, por parte de un cibercriminal. De este modo, el atacante busca manipular a la víctima para que ingrese sus credenciales de acceso en un sitio falso pero que luce idéntico al original.

ATAQUES A SERVIDORES: Vulneración de un sistema informático utilizado para almacenar la base de datos de credenciales de acceso de un determinado servicio.

Adicionalmente, una conducta insegura por parte del usuario también contribuye a que una contraseña pueda ser vulnerada. En este sentido, el uso de una clave única para varios servicios, que sea fácil de adivinar, que se encuentre escrita en documentos, que sea compartida, entre otras alternativas; facilita considerablemente que los cibercriminales puedan obtener acceso a la información del usuario.

Son tres los factores que existen para validar al usuario:

- Algo que el usuario sabe (conocimiento), como una contraseña.

- Algo que el usuario tiene (posesión), como un teléfono o token que le permite recibir un código de seguridad.

- Algo que el usuario es (inherencia), o sea, una característica intrínseca del ser humano como huellas dactilares, iris, etc.

Diferentes categorías de usuarios y muchos escenarios de acceso: Los diferentes usuarios tienen diferentes maneras de identificarse con seguridad a sí mismos antes de acceder a las aplicaciones. Diferentes situaciones de acceso también requieren diferentes métodos de identificación. Un empleado puede utilizar métodos seguros de identificación o dispositivos tales como los tokens de hardware proporcionados por la organización. Pero ¿cómo se puede gestionar mejor las categorías de usuarios que están conectados libremente a la organización, como socios, clientes e incluso los contratistas? La Implementación de métodos de Identificación Segura o dispositivos no suele ser la solución preferida para muchas organizaciones debido a los costos y gastos de gestión. Sin embargo, hoy en día estos usuarios necesitan la mejor protección de la seguridad y una solución que los identifique sólidamente cuando acceden a sus aplicaciones.

Combine más de 15 métodos incorporados de autenticación seguros : Con la solución MobilityGuard OneGate tendrá acceso a más de 15 métodos de autenticación seguros. Esto incluye, entre otros, el método de autenticación de dos factores a través de un identificador de hardware basado en software único conocido como el Token Web MobilityGuard. Otro método integrado de autenticación segura es el SMS Token MobilityGuard que proporciona una contraseña de una sola vez enviado al teléfono móvil del usuario como un mensaje de texto SMS. Los teléfonos móviles de los usuarios se convierten en una señalde hardware físico.

Reduzca los costos y resuelva el enigma de la identificación : Usando los métodos de autenticación incorporado de OneGate, se reduce la necesidad de soluciones de terceros adicionales, como tokens duros físicos. También se pueden combinar diferentes tipos de métodos de autenticación como los tokens duros, incluyendo RSA y Vasco, ID electrónica, certificados locales, Matriz de Código Enigma y llaves USB.

Acceso granular basado en el método de autenticación utilizado : ¿Cómo diferenciar los niveles de acceso en función de cómo ha sido sólidamente identificado el usuario? Tradicionalmente esto funciona más bien como un interruptor de encendido y apagado. Si se identifica apropiadamente, el usuario tendrá acceso a toda la red. Sin embargo, MobilityGuard OneGate incluye un mecanismo para proveer acceso granular a cualquier sistema basado en un conjunto de políticas, que clasifica los métodos utilizados para su identificación. En la práctica esto significa que si el usuario se identifica con un método de autenticación más sólido, entonces tendrá automáticamente el acceso a un conjunto más amplio de aplicaciones.

Fuentes : eset , welivesecurity , mobilityguard

Leave a Comments